Adaptives, verhaltensbasiertes Graylisting

Ziel

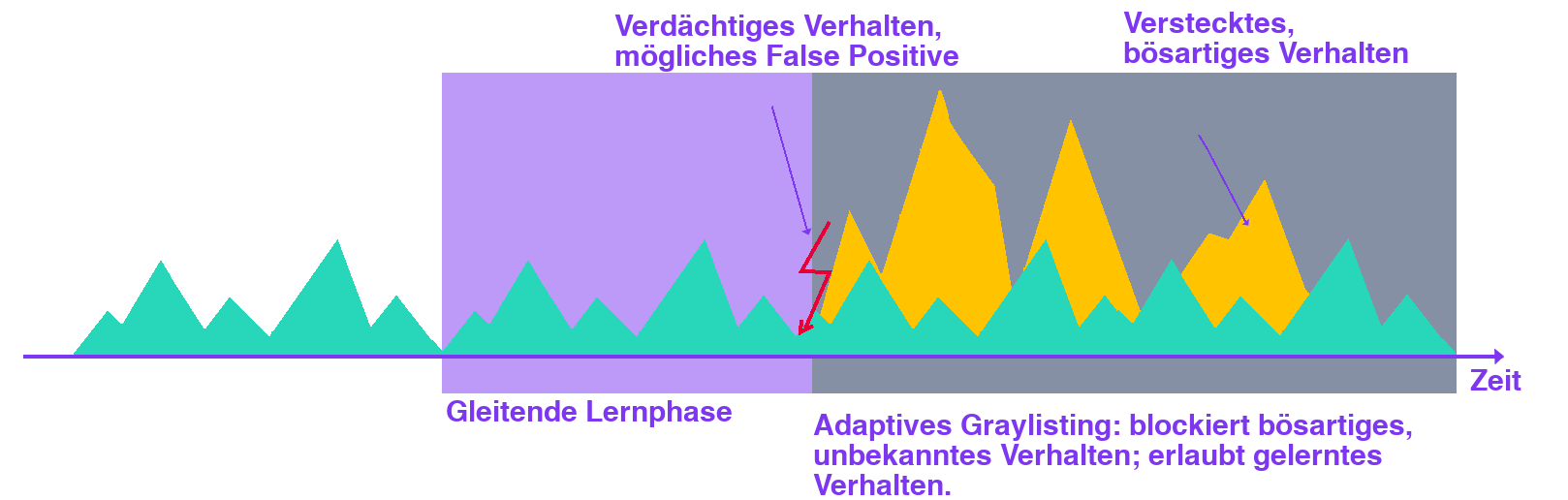

Threat Defender kann so eingerichtet werden, dass er normales Verhalten kontinuierlich lernt und vergisst, so dass eine adaptive Baseline erzeugt wird. Wird verdächtiges Verhalten erkannt, wird der Datenverkehr des jeweiligen Clients auf eine Graylist gesetzt. Er wird dann mit dem gelernten Verhalten verglichen, so dass unbekanntes Verhalten blockiert und nur das gelernte normale Verhalten erlaubt wird. Auf diese Weise bleibt das System betriebsbereit, während Bedrohungen gestoppt werden und sich nicht ausbreiten können.

Adaptives, verhaltensbasiertes Graylisting.

Ein dynamisches Netzwerkobjekt speichert eine Stunde lang die MAC-Adressen verdächtiger Clients. Eine Event-Tracking-Tabelle speichert die gelernten Kommunikationswege für 24 Stunden, wodurch ein gleitendes Zeitfenster für das Lernen der Baseline entsteht.

Das Korrelationsszenario erstellen

Navigieren Sie zunächst zu Policy > Advanced Correlation. Legen Sie ein neues Korrelationsszenario an, das den Rahmen für das benötigte dynamische Netzwerkobjekt, die Event-Tracking-Tabelle und den Regelsatz bildet.

Das dynamische Netzwerkobjekt erstellen

Öffnen Sie innerhalb des Korrelationsszenarios den Tab Dynamic Network Objects. Erstellen Sie ein dynamisches Netzwerkobjekt, das eine Stunde lang die MAC-Adressen verdächtiger Clients speichert.

Die folgende Tabelle zeigt die erforderlichen Einstellungen für das dynamische Netzwerkobjekt:

Name |

Network |

Size |

Timeout |

|---|---|---|---|

|

Internal |

|

|

Eine ausführliche Anleitung zur Erstellung eines dynamischen Netzwerkobjekts in einem Korrelationsszenario finden Sie unter Ein dynamisches Netzwerkobjekt erstellen.

Die Event-Tracking-Tabelle erstellen

Erstellen Sie eine Event-Tracking-Tabelle im Korrelationsszenario. Sie speichert die Quell-MAC-Adressen (Client) per Ziel-IP-Adresse (Server).

Die folgende Tabelle zeigt die erforderlichen Einstellungen für die Event-Tracking-Tabelle:

Name |

Retention Time |

Primary |

Max. Nein. Primary |

Secondary |

Max. Nein. Secondary |

|---|---|---|---|---|---|

|

|

|

|

|

|

Bemerkung

Unter Maximum Number of Primary Attributes stellen Sie sicher, dass die Tabelle groß genug für ihren Netzwerkverkehr ist.

Eine ausführliche Anleitung zur Erstellung einer Event-Tracking-Tabelle finden Sie unter Eine Event-Tracking-Tabelle erstellen.

Den Regelsatz erstellen

Erstellen Sie die folgenden Regeln, damit Threat Defender Datenverkehrsmuster lernen und verdächtigen oder unbekannten Datenverkehr blockieren kann.

Regel 1 fügt Clients, die einen Bedrohungsvorfall auslösen, dem dynamischen Netzwerkobjekt

Suspicious Clientshinzu.Regel 2 prüft die Kommunikationsziele der Clients in

Suspicious Clients. Wenn das Ziel in der Event-Tracking-TabelleLearned Communicationgespeichert ist, wird der Datenverkehr erlaubt. Andernfalls verarbeitet Threat Defender die nächste Regel.Regel 3 verwirft Datenverkehr der Clients in

Suspicious Clients, da es sich dabei um unbekannten Datenverkehr handelt.Regel 4 verfolgt Quelle und Ziel aller Clients, die nicht in

Suspicious Clientsenthalten sind, in der Event-Tracking-TabelleLearned Communication. So kann Threat Defender normale Kommunikation lernen.

Regel |

Source |

Destination |

Condition |

Actions |

|---|---|---|---|---|

|

|

Threats Indicators |

Dynamic Network Object: |

|

|

|

Advanced Correlation Conditions: |

Final Action: |

|

|

|

Final Action: |

||

|

|

Add to Event Tracking Table |

Eine ausführliche Anleitung zur Erstellung einer Regel in einem Korrelationsszenario finden Sie unter Regeln in einem Korrelationsszenario erstellen.

Klicken Sie auf APPLY CHANGES oben in der Menüleiste, um Ihre Konfigurationsänderungen zu aktivieren.

Ergebnis

Threat Defender passt seine Baseline des normalen Verhaltens kontinuierlich an. Die Anzahl von Fehlalarmen wird durch diesen Graylisting-Ansatz reduziert.