Zeitbasiertes Baselining

Ziel

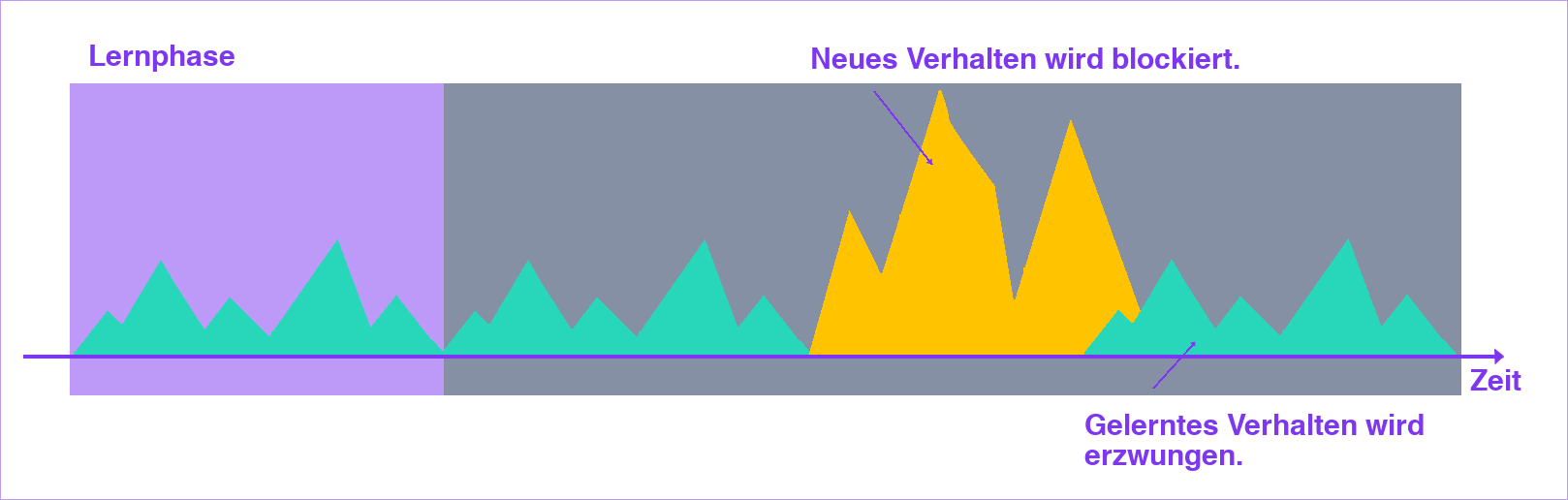

Threat Defender kann so eingerichtet werden, dass er während einer festgelegten Zeitspanne lernt, welches Verhalten normal ist. Wenn diese Lernphase abgeschlossen ist, erzwingt Threat Defender das gelernte Verhalten, indem nur die gelernte Kommunikation erlaubt und jede übrige Kommunikation verbietet.

Die Lernphase wird mit einem Zeitplan definiert. Während dieser Phase arbeitet Threat Defender wie ein normaler Switch, sammelt aber Daten über die Geräte im Netzwerk und deren Kommunikationswege. Sobald diese Lernphase abgeschlossen ist, kann Threat Defender diese Verhaltensdaten nutzen, um Filterentscheidungen zu treffen, die gelernte Datenverkehrsmuster zulassen und unbekannten Datenverkehr verbieten.

Zeitbasiertes Baselining.

Bemerkung

Dieses Szenario demonstriert die Möglichkeit, dedizierte Verbindungen (z. B. IP-Adresse/IP-Adresse, MAC-Adresse/MAC-Adresse, MAC-Adresse/Port usw.) zwischen Clients und Servern zuzulassen. Dies ist nur mit Event-Tracking-Tabellen (ETT) umzusetzen, weil dynamische Netzwerkobjekte nicht die Client-/Server-Beziehung speichern.

Den Zeitplan für die Lernphase anlegen

Richten Sie einen Zeitplan ein, der die Lernphase definiert.

Gehen Sie zu Policy > Schedules.

Klicken Sie Add, um einen neuen Zeitplan hinzuzufügen.

Geben Sie einen Namen ein, z.B.

Learning Phase.Optional: Fügen Sie eine Beschreibung hinzu.

Geben Sie den Gültigkeitszeitraum mit den Datumsauswahlfeldern unter Valid from und Valid until ein.

Legen Sie mit Add Time Range eine Zeit fest, während der dieser Zeitplan angewendet wird. Sie können mehrere Zeiträume hinzufügen.

Unter Repeat legen Sie fest, wie oft die Lernphase automatisch wiederholt werden soll.

Mit SAVE speichern Sie den Zeitplan.

Das Korrelationsszenario erstellen

Gehen Sie zu Policy > Advanced Correlation. Legen Sie ein neues Korrelationsszenario an, das den Rahmen für die benötigte Event-Tracking-Tabelle und den Regelsatz bildet.

Die Event-Tracking-Tabelle erstellen

Öffnen Sie im Korrelationsszenario den Tab Event Tracking Tables. Erstellen Sie eine Event-Tracking-Tabelle, die Paare von Quell- (Client-) und Ziel- (Server-) MAC-Adressen speichert.

Die folgende Tabelle zeigt die erforderlichen Einstellungen für die Event-Tracking-Tabellen:

Name |

Retention Time |

Primary |

Max. Nein. Primary |

Secondary |

Max. Nein. Secondary |

|---|---|---|---|---|---|

|

|

|

|

|

|

Bemerkung

Stellen Sie unter Maximum Number of Primary Attributes sicher, dass die Tabelle groß genug für ihr Netzwerk ist.

Passen Sie Retention Time for Event Tracking an die gewünschte Wiederholungsrate der Lernphase an. Setzen Sie den Eintrag auf

0, wenn Sie die Einträge dauerhaft speichern wollen.

Eine ausführliche Anleitung zur Erstellung einer Event-Tracking-Tabelle finden Sie unter Eine Event-Tracking-Tabelle erstellen.

Den Regelsatz erstellen

Im Korrelationsszenario erstellen Sie die folgenden Regeln, damit Threat Defender Datenverkehrsmuster lernen und unbekannten Datenverkehr herausfiltern kann.

Regel 1 wird nur während der Lernphase angewendet. Sie zeichnet Quelle und Ziel des Datenverkehrs in der Event-Tracking-Tabelle auf. Außerhalb der Lernphase wird diese Regel ignoriert.

Regel 2 wird nur außerhalb der Lernphase angewendet. Wenn Quelle und Ziel des erkannten Datenverkehrs in der Event-Tracking-Tabelle enthalten sind, wird der Datenverkehr erlaubt. Keine weiteren Regeln in diesem Korrelationsszenario werden auf die jeweiligen Datenströme angewendet.

Regel 3 wird nur außerhalb der Lernphase angewendet. Sie blockiert allen übrigen Datenverkehr, d. h. Datenverkehr, der nicht mit den gelernten Kommunikationswegen übereinstimmt.

Regel |

Schedule |

Source |

Destination |

Condition |

Actions |

|---|---|---|---|---|---|

Include |

|

|

Add to Event Tracking Table |

||

Exclude |

|

|

Advanced Correlation Conditions: |

Final Action: |

|

Exclude |

|

|

Final Action: |

Eine ausführliche Anleitung zur Erstellung einer Regel in einem Korrelationsszenario finden Sie unter Regeln in einem Korrelationsszenario erstellen.

Klicken Sie auf APPLY CHANGES oben in der Menüleiste, um Ihre Konfigurationsänderungen zu aktivieren.

Ergebnis

Während der Lernphase lernt Threat Defender welche Quell- und Ziel-Hosts zueinander Verbindungen aufbauen dürfen. Nach Abschluss der Lernphase untersucht Threat Defender den Datenverkehr und erlaubt nur die Verbindungen, die während der Lernphase identifiziert wurden.