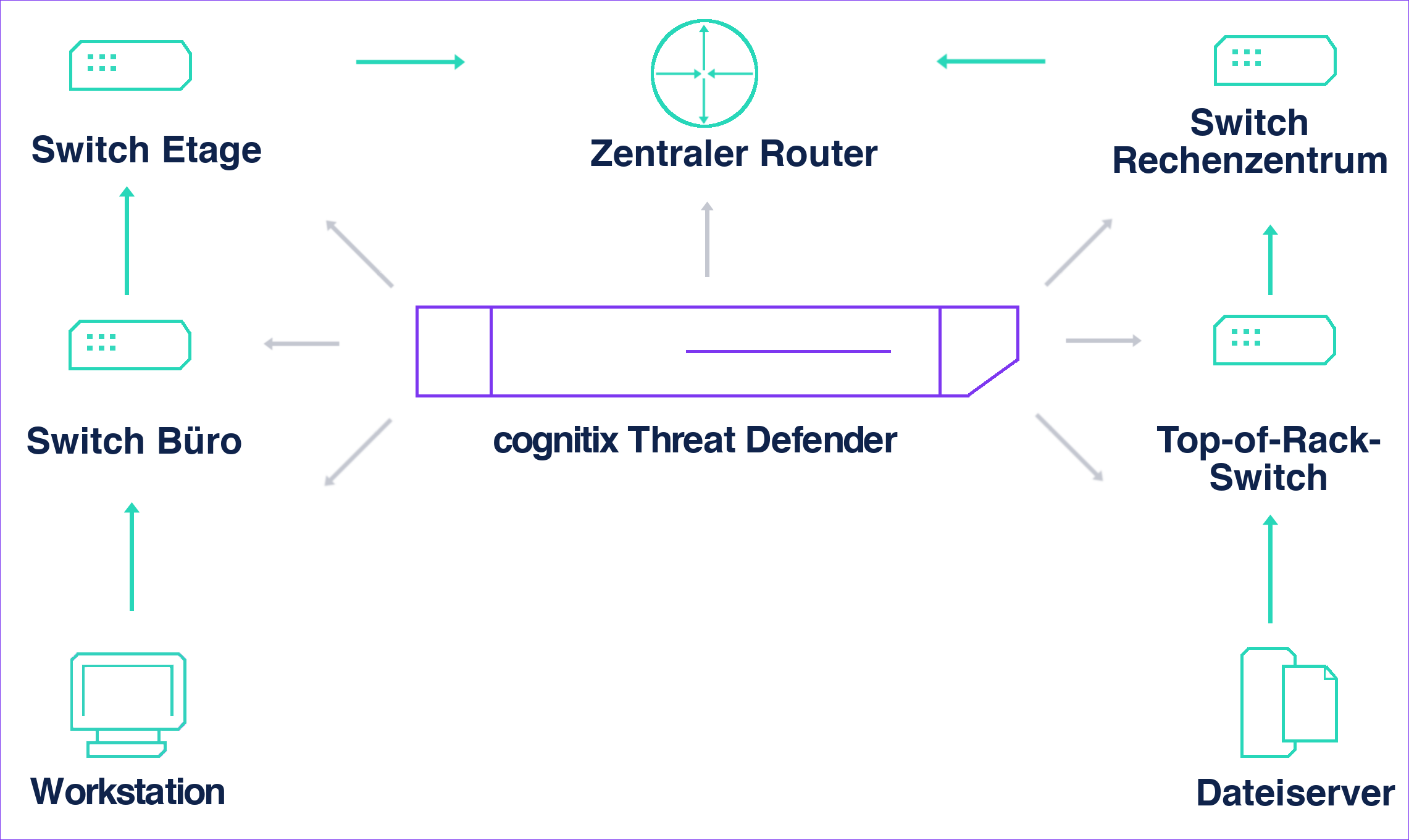

Integration ins Netzwerk

Wenn Sie Threat Defender in Ihrem vermittelten Netzwerk verwenden, beachten Sie, dass nur Datenverkehr analysiert werden kann, der Threat Defender durchläuft.

Threat Defender arbeitet auf Schicht 2 des OSI-Modells, also auf der Sicherungsschicht. Er ist transparent, so dass er an jedem Punkt ins Netzwerk integriert werden kann - nicht nur zwischen den Netzwerksegmenten.

Ähnlich einem Netzwerk-Switch sehen nur die sendenden und empfangenden Ports den Datenverkehr. Deshalb sollten Sie Threat Defender vor den Switch setzen, um das Netzwerk dahinter zu schützen.

Verbindungen, an denen Threat Defender eingesetzt werden kann, um die Sichtbarkeit und Sicherheit im Netzwerk zu erhöhen.

Je nach beabsichtigter Verwendung kann Threat Defender unterschiedlich eingesetzt werden:

Wenn Sie nur den Datenverkehr der an einen Switch angeschlossenen Geräte im Netzwerk überwachen möchten, können Sie den Switch so konfigurieren, dass er eine Kopie aller Pakete an Threat Defender schickt (Mirroring oder Switch Mirroring). Weitere Informationen finden Sie in der Dokumentation Ihres Switch.

Wenn Sie Teile Ihres Netzwerks absichern möchten, müssen alle Pakete Threat Defender passieren. Sie können einen separaten Switch für den kritischen Teil des Netzwerks verwenden und Threat Defender zwischenschalten.

Tipp

Wenn Threat Defender aktiv ins Netzwerk integriert wird, hat das keinen Einfluss auf die Leistung, da die Policy ohnehin stets ausgewertet wird. Das heißt, auch wenn Threat Defender nur für Port Mirrorring verwendet wird, wird die Policy dennoch zur Analyse ausgewertet.