Port Monitoring

Mittels Policy-Regeln kann cognitix Threat Defender einzelne Ports überwachen und Log-Einträge erstellen, wenn unerwarteter Datenverkehr erkannt wird.

Im folgenden Beispiel überwacht Threat Defender Port 443, den Standard-Port für HTTPS. Wenn anderer Datenverkehr, wie SSH oder VPN, auf Port 443 umgeleitet wird, kann dies ein Versuch sein, die Netzwerkbeschränkungen zu umgehen.

cognitix Threat Defender erstellt Warnungen für jeglichen Datenverkehr außer HTTPS auf Port 443.

Anlegen der Regel

Erstellen Sie folgende globale Regel:

Source Networks |

Destination Networks |

Conditions |

Actions |

|---|---|---|---|

|

|

Layer 4 Port |

Log: |

Eine ausführliche Anleitung zur Erstellung einer Regel finden Sie unter Anlegen globaler Regeln.

Mit der obigen Regel erstellt Threat Defender Einträge in den Incident Logs für jeglichen Datenverkehr außer HTTPS über Port 443. Der Datenverkehr wird jedoch nicht abgefangen.

Tipp

Sie können diese Regel nach Bedarf erweitern. Wenn Sie zum Beispiel keine Logeinträge für bestimmte Protokolle oder Datenverkehr aus bestimmten Quellen generieren möchten, können Sie diese aus der Regel ausschließen.

Ergebnis

Die Treffer der Regel sehen Sie im Reporting.

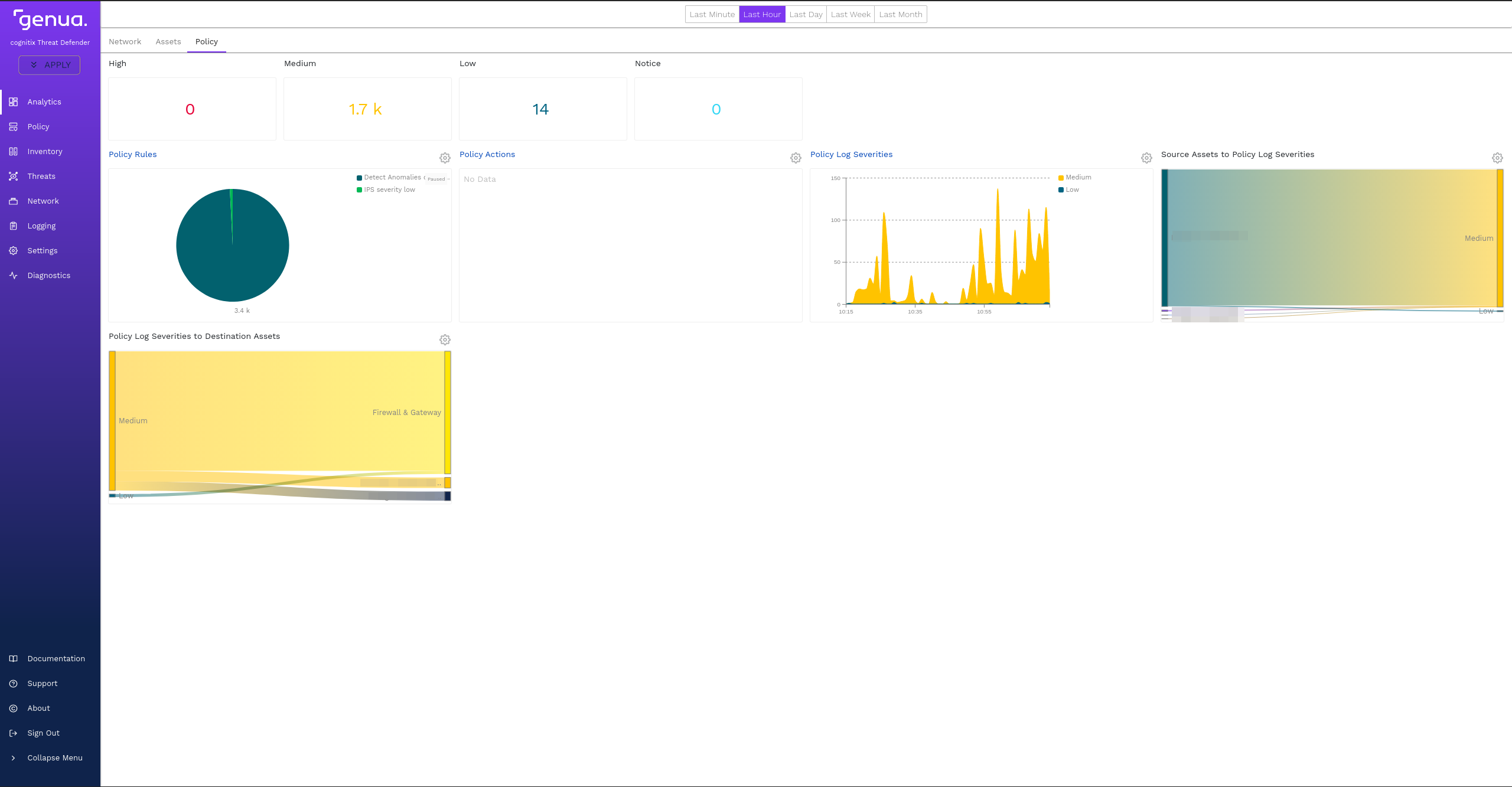

Die Regeltreffer werden unter Analytics > Policy angezeigt.

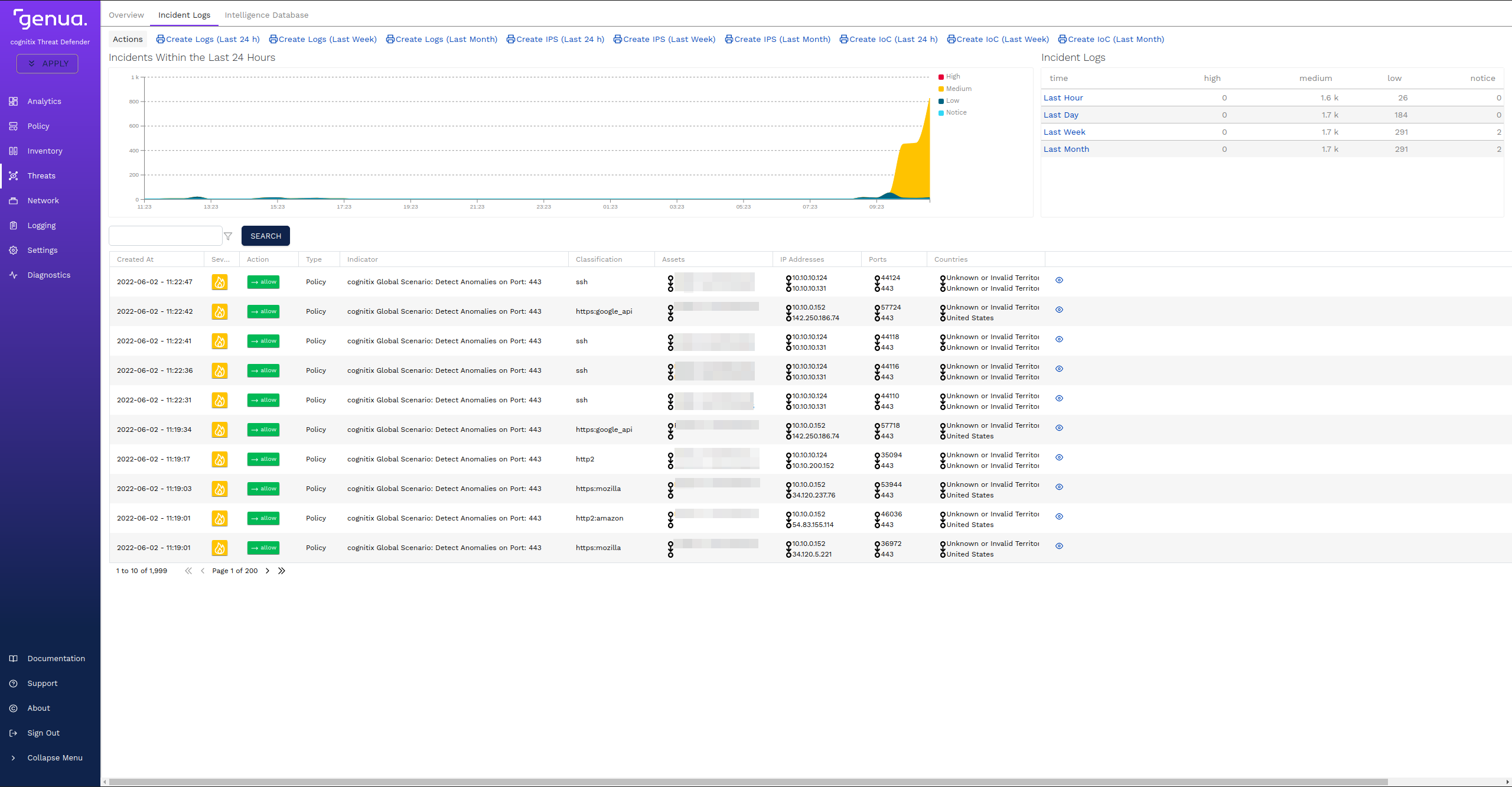

Die Incidents Logs zeigen Warnungen mit dem Schweregrad Medium für jeglichen Datenverkehr außer HTTPS auf Port 443.

Die durch die Regel erzeugten Log-Einträge unter Threats > Incident Logs.

Von hier aus können Sie den auffälligen Datenverkehr auf Port 443 eingehender untersuchen. Wenn cognitix Threat Defender aktiv im Netzwerk ist, können Sie weitere Regeln erstellen, die ungewollten Datenverkehr blockieren.

Weitere Informationen:

Informationen zu den Incidents Logs finden Sie unter Incident Logs.