Passive Überwachung

cognitix Threat Defender überwacht das Netzwerk und schafft so Transparenz. Durch Regeln werden Assets, Kommunikationsströme usw. verfolgt. Diese Regeln können Logmeldungen generieren, wenn unerwartetes oder anormales Verhalten erkannt wird.

So werden der Datenverkehr und im Netzwerk aktive Assets sichtbar. Über das intuitive Drilldown-Reporting von Threat Defender können Sie diese Informationen analysieren.

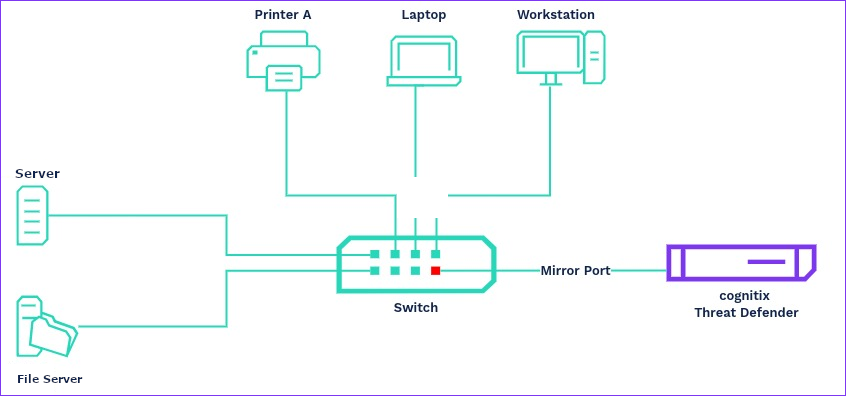

Um den Netzwerkverkehr passiv zu überwachen, ohne ihn abzufangen, schließen Sie cognitix Threat Defender an den Mirror Port eines Switch an (Mirroring oder Switch-Monitoring). Sie müssen den Switch so konfigurieren, dass er Kopien aller Pakete an den Mirror Port sendet. Weitere Informationen finden Sie in der Dokumentation Ihres Switch.

cognitix Threat Defender ist mit dem Mirror Port des Netzwerk-Switch verbunden.

In diesem Modus sammelt cognitix Threat Defender Reporting-Daten und Logs über den am Mirror Port erkannten Netzwerkverkehr. Der Datenverkehr wird nicht abgefangen und VLAN-Tags bleiben unverändert.

Mit dem Reporting von Threat Defender können Sie den Datenverkehr analysieren. Ausgehend von den übergeordneten Dashboards können Sie zu detaillierten Analyseseiten vordringen.

Die folgenden Kapitel stellen einen Ausgangspunkt für die Netzwerkanalyse dar: