Aktive Integration ins Netzwerk

Wenn cognitix Threat Defender im Netzwerk aktiv ist, kann er den Netzwerkverkehr abfangen. So kann er komplexe Angriffe erkennen und Gegenmaßnahmen einleiten.

Wenn Sie cognitix Threat Defender in Ihrem vermittelten Netzwerk verwenden, beachten Sie, dass nur Datenverkehr analysiert werden kann, der Threat Defender durchläuft.

Threat Defender arbeitet auf Schicht 2 des OSI-Modells, also auf der Sicherungsschicht. Er ist transparent, so dass er an jedem Punkt ins Netzwerk integriert werden kann - nicht nur zwischen den Netzwerksegmenten.

Ähnlich einem Netzwerk-Switch sehen nur die sendenden und empfangenden Ports den Datenverkehr. Deshalb sollten Sie Threat Defender vor den Switch setzen, um das Netzwerk dahinter zu schützen.

Wenn Sie Teile Ihres Netzwerks absichern möchten, müssen alle Pakete Threat Defender passieren. Sie können einen separaten Switch für den kritischen Teil des Netzwerks verwenden und Threat Defender zwischenschalten.

Tipp

Wenn Threat Defender aktiv ins Netzwerk integriert wird, hat das keinen Einfluss auf die Leistung, da die Policy ohnehin stets ausgewertet wird. Das heißt, auch wenn Threat Defender nur für Port Mirroring verwendet wird, wird die Policy dennoch zur Analyse ausgewertet.

Die folgenden Beispiele illustrieren wie cognitix Threat Defender innerhalb des Netzwerks verwendet werden kann.

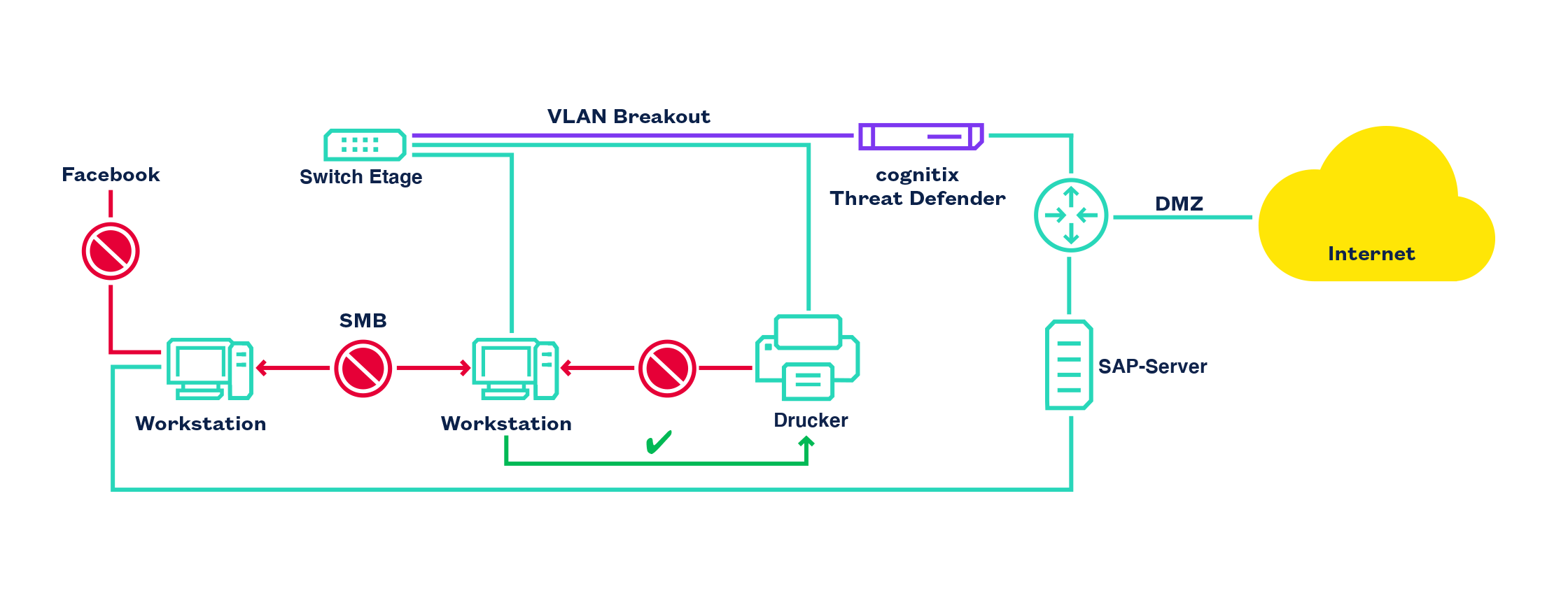

Beispiel 1: cognitix Threat Defender im Breakout-Modus

cognitix Threat Defender im VLAN-Breakout-Modus.

In diesem Setup fungiert Threat Defender als Switch mit Sicherheitsfunktion. Er überwacht den Datenverkehr und setzt die Policy um:

Clients dürfen auf den SAP-Server zugreifen.

Clients, die auf den SAP-Server zugreifen, dürfen nicht gleichzeitig auf Facebook zugreifen.

Clients dürfen untereinander keine Dateien austauschen, um die laterale Bewegung von Angreifern aufzuhalten.

Clients dürfen auf den Drucker zugreifen. Aber der Drucker darf nicht auf Clients zugreifen.

Siehe auch Verwendung eines Switch als Port Extender für Threat Defender (Breakout Mode).

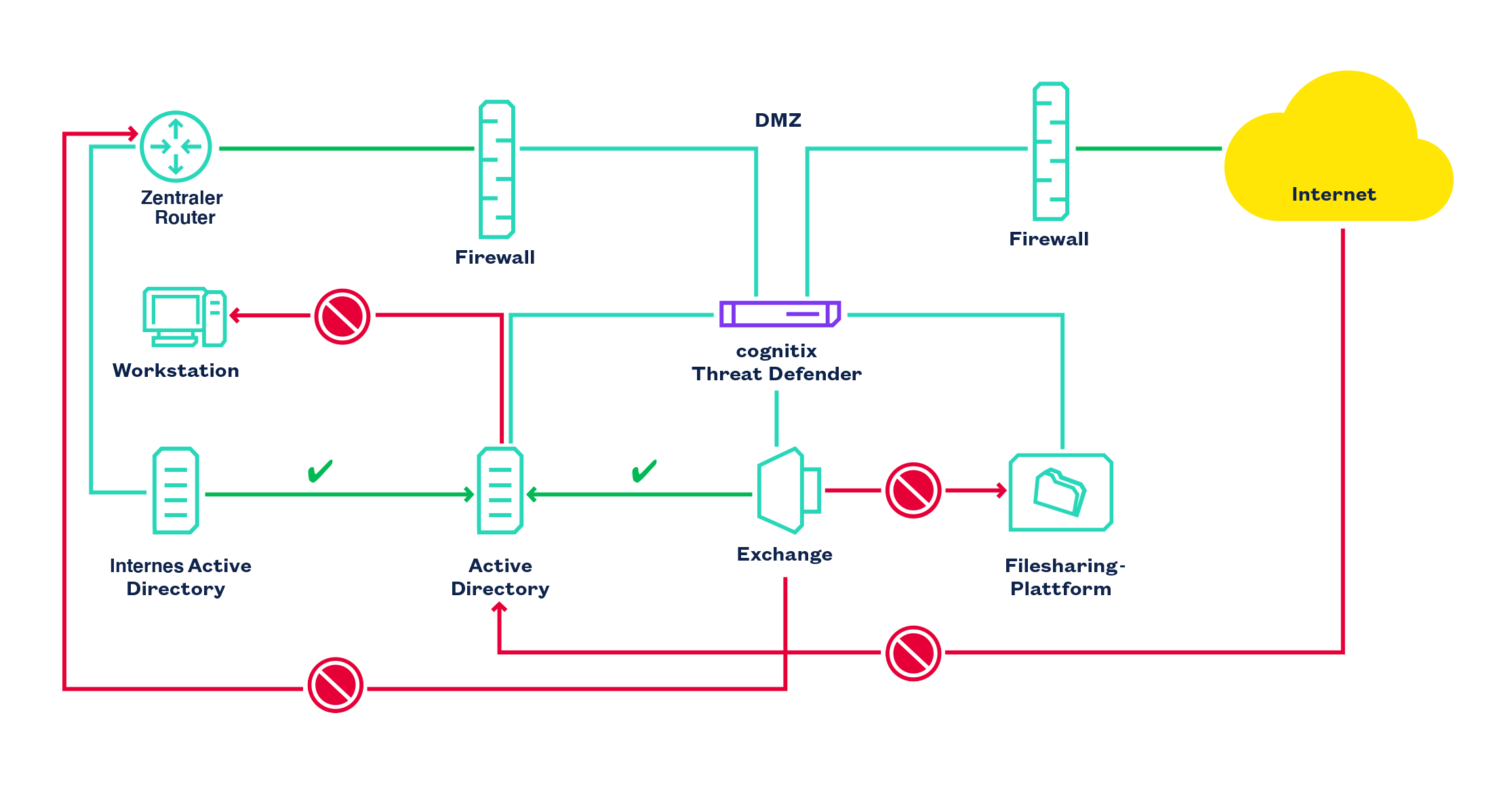

Beispiel 2: cognitix Threat Defender in einer DMZ

cognitix Threat Defender isoliert Dienste in einer DMZ.

Dieses DMZ-Setup bietet zusätzlichen Schutz vor DoS-Angriffen auf öffentliche Dienste. Es verhindert auch die laterale Bewegung von Angreifern innerhalb der DMZ und in externe Netzwerke. cognitix Threat Defender isoliert die Dienste in der DMZ voneinander und lässt nur die notwendige Kommunikation zu:

Exchange darf mit Active Directory kommunizieren.

Aber Exchange darf nicht mit der File-Sharing-Plattform kommunizieren.

Exchange darf nicht auf das interne Netzwerk zugreifen.

Active Directory darf keine Clients kontaktieren.

Ein internes Active Directory darf auf das Active Directory in der DMZ zugreifen.