Festlegung der Policy

Die Policy in cognitix Threat Defender besteht aus globalen Regeln und Korrelationsszenarien.

Gehen Sie zu Policy > Rules, um die aktuelle Policy zu sehen. Globale Regeln stehen an der Spitze der Policy-Tabelle. In Korrelationsszenarien verwendete Regeln werden nach Szenario gruppiert.

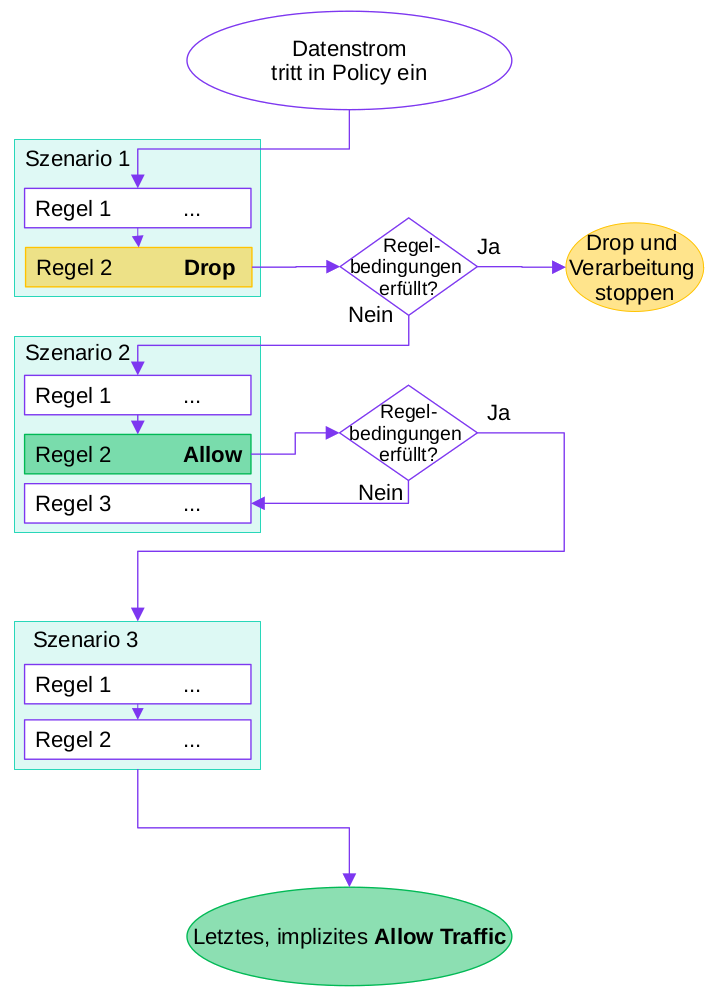

Diese Regeln und Szenarien werden von oben nach unten abgearbeitet.

cognitix Threat Defender prüft für jede Regel, ob der aktuelle Datenstrom die Bedingungen erfüllt. Falls ja, werden die entsprechenden Regelaktionen ausgeführt. Falls nicht, wird der Datenverkehr gegen die nächste Regel geprüft.

Bemerkung

cognitix Threat Defender verfolgt einen Blacklisting-Ansatz bei der Regelverarbeitung. Das heißt, wenn die Policy keine Regeln enthält oder ein bestimmter Datenstrom keine Regeln trifft, wird der Datenverkehr standardmäßig erlaubt.

Für jedes neue Paket, das den Datenstrom aktualisiert, wird der Datenstrom wieder nach der Policy ausgewertet. Das bedeutet, dass ein Datenstrom die Policy so lange durchläuft bis er endet.

Die folgende Darstellung illustriert die Policy-Verarbeitung von Threat Defender.

Beispielhafter Verarbeitungsablauf.

Regelaktionen werden auf den Datenstrom angewendet, wenn eine Regel trifft. Wenn keine Regelaktion ausgewählt ist, wertet Threat Defender den Datenstrom für die nächste Regel in der Policy aus.

Eine Final Action definiert, wie Threat Defender weiter mit dem Datenstrom umgeht. Es gibt folgende finale Regelaktionen:

Allow Traffic and Skip to Next Scenario

Datenverkehr, der mit dieser Regel übereinstimmt, wird nicht abgefangen. Das heißt, dass cognitix Threat Defender für diesen Datenstrom das aktuelle Szenario verlässt und ihn mit dem nächsten Szenario in der Policy korreliert.

Drop Traffic and Stop Processing

Datenverkehr, der dieser Regel entspricht, wird stillschweigend verworfen. Die Regelverarbeitung für diesen Datenstrom wird eingestellt

Reject Traffic and Stop Processing

Datenverkehr, der dieser Regel entspricht, wird aktiv verworfen, d.h. alle Parteien werden nach Möglichkeit mittels TCP Reset darüber informiert, dass die Pakete verworfen werden. Die Regelverarbeitung für diesen Datenstrom wird eingestellt

Weitere Informationen:

Allgemeine Informationen zur verhaltensbasierten Korrelation finden Sie unter Korrelation in Threat Defender.

Informationen zu den Einstellungsoptionen von Regeln und Korrelationsszenarien finden Sie unter Policy.