Einsatz von cognitix Threat Defender als IDS am Netzwerkperimeter

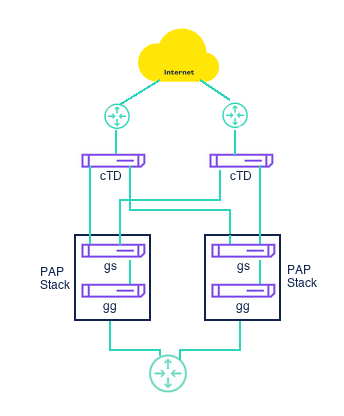

Das folgende Beispiele veranschaulicht wie cognitix Threat Defender als IDS am Netzwerkperimeter eingesetzt werden kann. In diesem Aufbau erweitert Threat Defender eine hochverfügbare P-A-P-Struktur bestehend aus genugates und genuscreens.

cognitix Threat Defender als IDS am Netzwerkperimeter

Tipp

Das P-A-P-Konzept wird vom BSI empfohlen. Ein Paketfilter, ein Application Level Gateway und ein zweiter Paketfilter werden kombiniert, so dass der gesamte Datenverkehr alle drei Komponenten durchlaufen muss. Diese Art von dreistufiger Firewallarchitektur dient in erster Linie dazu, zwei Netze zu trennen, die sich in Bezug auf den Vertrauensgrad erheblich unterscheiden, z. B. um das Internet von einem Intranet zu trennen.

Hier wird cognitix Threat Defender mit dem Switch am Netzübergang verbunden, zum Beispiel über Mirror Port. Das platziert ihn am Perimeter zwischen dem externen Netzwerk und dem ersten Paketfilter. cognitix Threat Defender sieht und analysiert hier den gesamten eingehenden externen Datenverkehr sowie den ausgehenden Datenverkehr.

Um die Hochverfügbarkeit zu gewährleisten, ist jeder Threat Defender mit der genuscreen in beiden Strängen der P-A-P-Struktur verbunden. Dadurch werden Informationen über den Datenverkehr zwischen beiden Threat Defender-Instanzen ausgetauscht. So wird Datenverlust vermieden, falls eine der Komponenten ausfällt und der aktive P-A-P-Strang gewechselt wird.

Als Perimeter-IDS ergänzt cognitix Threat Defender die P-A-P-Struktur wie folgt:

Analyse getunnelter und verschlüsselter Kommunikation.

Zusätzliche Überwachung von Diensten, die nicht ausreichend kontrolliert werden können, wie Protokolle, für die keine Application Gateways verfügbar sind.

Erkennung und Überwachung von externen Zugriffen, die nicht durch die Firewall führen, z. B. über Modems.

Threat Defender kann überprüfen, ob die Firewall gemäß der Konfiguration arbeitet.

cognitix Threat Defender stellt eine Reihe von IDS/IPS-Feeds aus mehreren Quellen bereit (siehe Intelligence Database). Wenn ein Bedrohungsindikator entdeckt wird, kann die Policy-Engine das Ereignis protokollieren bzw. den betreffenden Datenverkehr abfangen.

Unter Threats > Incident Logs werden die erkannten IDS-Treffer über die Zeit und nach Schweregrad angezeigt. Sie können die Logs filtern und PDF-Berichte erstellen, siehe Incident Logs.

Indem Sie eigene IPS-Regelsätze erstellen, können Sie genau steuern welcher Datenverkehr geloggt bzw. blockiert werden soll. Siehe IPS Settings.

Dieses Setup kann schnell angepasst werden, um cognitix Threat Defender aktiv ins Netzwerk zu integrieren und als IPS zu verwenden. Die einzige notwendige Änderung ist, dass Threat Defender nicht an einen Mirror Port angeschlossen werden darf, sondern in der Lage sein muss, den Datenverkehr abzufangen und die Policy umzusetzen.