Einrichtung einer DMZ mit zwei Threat Defendern

Ziel

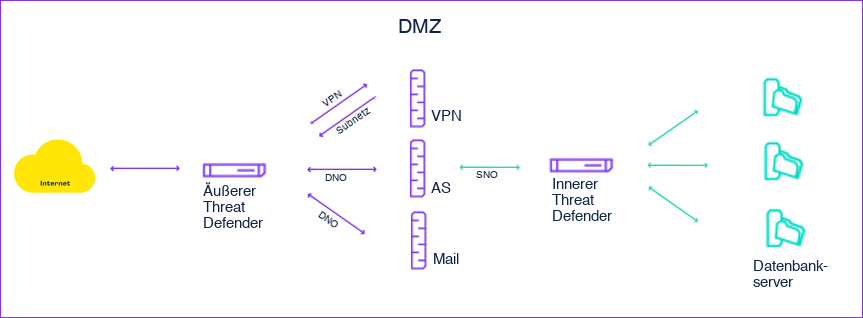

Das folgende Beispiel veranschaulicht, wie zwei Installationen von Threat Defender eine demilitarisierte Zone (DMZ) errichten können.

Hierbei wird beispielhaft von einem mittelständischen Unternehmen mit einem Hauptsitz und mehren Niederlassungen sowie Außendienstmitarbeitern, wie Verkaufspersonal, ausgegangen. Das Unternehmen hostet seine Datenbankserver im Hauptsitz. Die Niederlassungen und Außendienstmitarbeiter müssen aus der Ferne auf die Datenbankserver am Hauptsitz zugreifen.

Eine DMZ wird mit zwei Instanzen von Threat Defender eingerichtet.

Um die Datenbankserver vor externen Bedrohungen zu schützen, wird mit zwei Instanzen von Threat Defender eine DMZ eingerichtet. Die DMZ trennt sensible Netzwerkteile von öffentlich zugänglichen Diensten.

Der Fernzugriff wird via VPN gewährt. Der äußere Threat Defender verwaltet den VPN-Zugriff vom Internet auf die DMZ; der innere Threat Defender verwaltet die Verbindungen zwischen der DMZ und den Datenbankservern.

Bemerkung

Beachten Sie, dass dieses Beispiel nur zeigt, wie Threat Defender für die Errichtung einer DMZ konfiguriert wird. Es beinhaltet keine verhaltensbasierte Steuerung des Datenverkehrs. Diese muss separat eingerichtet werden.

VPN-Zugriff auf die DMZ einrichten

Der äußere Threat Defender verwaltet den VPN-Zugriff auf die DMZ.

Warnung

In diesem Szenario, ersetzt Threat Defender den Netzwerk-Switch. Das bedeutet, dass verschiedene Subnetze über separate physische Verkabelung mit Threat Defender verbunden werden müssen. Sonst kann Threat Defender nicht den Datenverkehr innerhalb der DMZ sehen.

Threat Defender muss so konfiguriert werden, dass nur die erforderlichen VPN-Protokolle direkt mit dem VPN-Server verbunden sind (VPN-Konzentrator). Der VPN-Server authentifiziert dann die VPN-Clients und weist ihnen eine IP-Adresse im Subnetz für VPN-Clients zu.

Das Netzwerk wird mittels statischen und dynamischen Netzwerkobjekten segmentiert. Die VPN-, Mail- und Applikationsserver sind separaten statischen Netzwerkobjekten zugeordnet. Die eingehenden VPN-Clients werden automatisch einem dynamischen Netzwerkobjekt zugewiesen.

Ein Regelsatz verwaltet den Netzwerkverkehr. Die Clients im dynamischen Netzwerkobjekt können auf die Mail- und Applikationsserver in der DMZ zugreifen. Nur die Server handhaben die Daten. So können externe Bedrohungen nicht in das interne Netzwerk vordringen.

Das statische Netzwerkobjekt erstellen

Erstellen Sie statische Netzwerkobjekte, um das Netzwerk zu segmentieren. Die VPN-, Mail- und Applikationsserver sind separaten statischen Netzwerkobjekten zugeordnet. Das erhöht die Transparenz und ermöglicht detaillierte Analysen des Netzwerkverkehrs unter Analytics.

Beachten Sie, dass in diesem Kontext das Unternehmensnetzwerk als internes Netzwerk definiert wird, einschließlich der DMZ. Alles außerhalb des Unternehmensnetzwerks wird als extern betrachtet.

Die folgende Tabelle zeigt die erforderlichen Einstellungen für die statischen Netzwerkobjekte.

Bemerkung

Die Tabelle enthält Beispiel-IP-Adressen zur Illustration.

Name |

Network |

IP Addresses |

|---|---|---|

|

Internal |

|

|

Internal |

|

|

Internal |

|

|

Internal |

|

Eine ausführliche Anleitung zur Erstellung eines statischen Netzwerkobjekts finden Sie unter Statische Netzwerkobjekte erstellen.

Ein dynamisches Netzwerkobjekt erstellen

Erstellen Sie ein dynamisches Netzwerkobjekt, das die IP- und MAC-Adressen der VPN-Clients speichert, die sich mit der DMZ verbinden. So erstellt Threat Defender ein dediziertes VPN-Netzwerk mit beschränkter Aufbewahrungszeit. Durch den Timeout werden inaktive Verbindungen automatisch beendet, wenn der Timeout abläuft.

Da sowohl IP- als auch MAC-Adressen gespeichert werden, kann unter Analytics detailliert untersucht werden, wer sich mit dem Netzwerk verbindet.

Die folgende Tabelle zeigt die erforderlichen Einstellungen für das dynamische Netzwerkobjekt:

Name |

Network |

Size |

Timeout |

|---|---|---|---|

|

Internal |

|

|

Eine ausführliche Anleitung zur Erstellung eines globalen dynamischen Netzwerkobjekts finden Sie unter Dynamische Netzwerkobjekte erstellen.

Den Regelsatz erstellen

Damit Threat Defender den VPN-Zugriff auf die DMZ handhaben kann, müssen Sie den folgenden Regelsatz aus sechs globalen Regeln einrichten. Log wird für alle Regeln aktiviert. Dies liefert wertvolle Informationen über den Netzwerkverkehr, die unter Analytics analysiert werden können.

Regel 1 erlaubt eingehende VPN-Verbindungen zum VPN-Server.

Regel 2 fügt die IP- und MAC-Adressen aller VPN-Clients zum dynamischen Netzwerkobjekt

VPN Clientshinzu.Regel 3 gewährt den VPN-Clients Zugriff auf DNS-Server. Das statische Netzwerkobjekt

DNS Serversist auf Threat Defender voreingestellt. Wenn nötig, können Sie es an ihre Anforderungen anpassen.Regel 4 gewährt den VPN-Clients Zugriff auf die Mailserver.

Regel 5 gewährt den VPN-Clients Zugriff auf die Applikationsserver.

Regel 6 verbietet allen übrigen Datenverkehr.

Regel |

Source |

Destination |

Condition |

Actions |

|---|---|---|---|---|

|

|

Classification |

Log: |

|

|

|

Log: |

||

|

|

Log: |

||

|

|

Classification |

Log: |

|

|

|

Classification |

Log: |

|

|

|

Log: |

Eine ausführliche Anleitung zur Erstellung einer Regel finden Sie unter Globale Regeln erstellen.

Klicken Sie auf APPLY CHANGES oben in der Menüleiste, um Ihre Konfigurationsänderungen zu aktivieren.

Mit diesem Regelsatz gewährt Threat Defender VPN-Verbindungen Zugriff auf die DMZ und verbietet allen übrigen Datenverkehr.

Handhabung des Datenverkehrs zwischen der DMZ und dem internen Netzwerk

Der innere Threat Defender befindet sich zwischen der DMZ mit den VPN-, Mail- und Applikationsservern und dem internen Netzwerk mit den Datenbankservern. Threat Defender isoliert die beiden Netzwerkbereiche voneinander und handhabt die Kommunikation zwischen ihnen.

Das statische Netzwerkobjekt erstellen

Erstellen Sie ein statisches Netzwerkobjekt für die Applikationsserver in der DMZ und ein weiteres für die Datenbankserver im internen Netzwerk.

Die folgende Tabelle zeigt die erforderlichen Einstellungen für die statischen Netzwerkobjekte.

Bemerkung

Die Tabelle enthält Beispiel-IP-Adressen zur Illustration.

Name |

Network |

IP Addresses |

|---|---|---|

|

Internal |

|

|

Internal |

|

Eine ausführliche Anleitung zur Erstellung eines statischen Netzwerkobjekts finden Sie unter Statische Netzwerkobjekte erstellen.

Die Regel erstellen

Erstellen Sie eine Regel, die es den Anwendungsservern erlaubt, für Datenbankabfragen auf die Datenbankserver zuzugreifen. In diesem Beispiel wird davon ausgegangen, dass die Datenbankserver eine SQL-Datenbank betreiben.

Regel |

Source |

Destination |

Condition |

Actions |

|---|---|---|---|---|

|

|

Classification |

Log: |

Mit dieser Regel können die Applikationsserver die Datenbankserver kontaktieren, welche die Abfragen beantworten können. Die Datenbankserver können jedoch nicht aktiv die DMZ kontaktieren.

Ergebnis

Zwei Installationen von Threat Defender bilden eine DMZ, die die VPN-, Mail- und Applikationsserver enthält. Die Datenbankserver des Unternehmens befinden sich hinter der DMZ. Dadurch erhalten sie eine zweite Schutzebene gegen externe Bedrohungen.

Wenn auch geeignete Policy-Regeln zur verhaltensbasierten Steuerung des Datenverkehrs eingerichtet werden, kann Threat Defender Bedrohungen erkennen und darauf reagieren. Diese Policy-Regeln müssen zusätzlich zu den oben beschriebenen Regelsätzen konfiguriert werden.